Ransomware Nemty, posiblemente se propaga a través de conexiones de escritorio remoto expuestas – Blog EHCGroup

Repuntan los ataques de ransomware usando RDP como vector de ataque | Endpoint | IT Digital Security

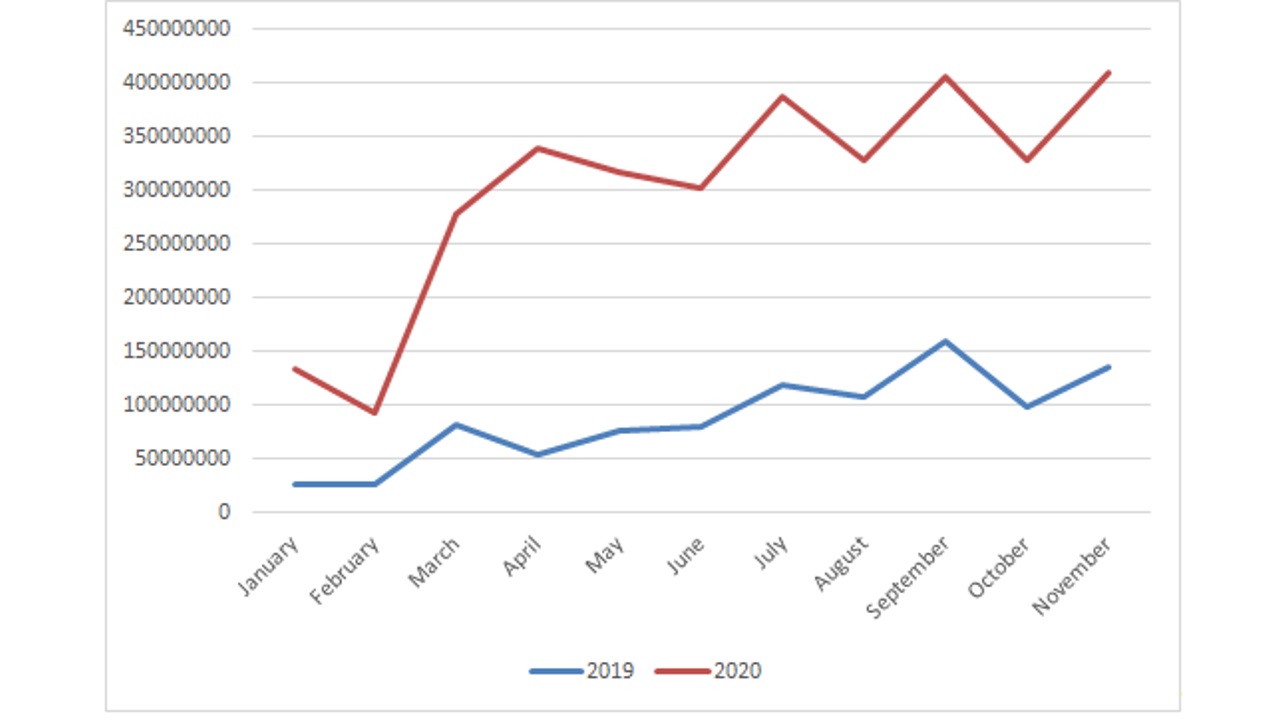

Los ataques a protocolos de escritorio remoto crecieron un 242% entre enero y noviembre | Actualidad | IT Digital Security

La manera como el ransomware utiliza los protocolos de escritorio remoto (RDP) desprotegidos - Infographic | Thales

El ransomware supone un peligro creciente para las pequeñas y medianas empresas | Seguridad | Tecnología para tu empresa