TECNOLOGÍA / Doble factor de autenticación y firma electrónica, claves para la protección de datos - murcia.com

Autenticación de usuario-concepto de autorización de icono. Kit de desarrollo de software idea línea delgada ilustración. El cifrado de datos. Protección de la privacidad. Aplicación Imagen Vector de stock - Alamy

Ilustración de Autenticación De Datos Biométricos Icono De Proceso De Escaneo De Huellas Dactilares Aislado En Blanco y más Vectores Libres de Derechos de Abrir con llave - iStock

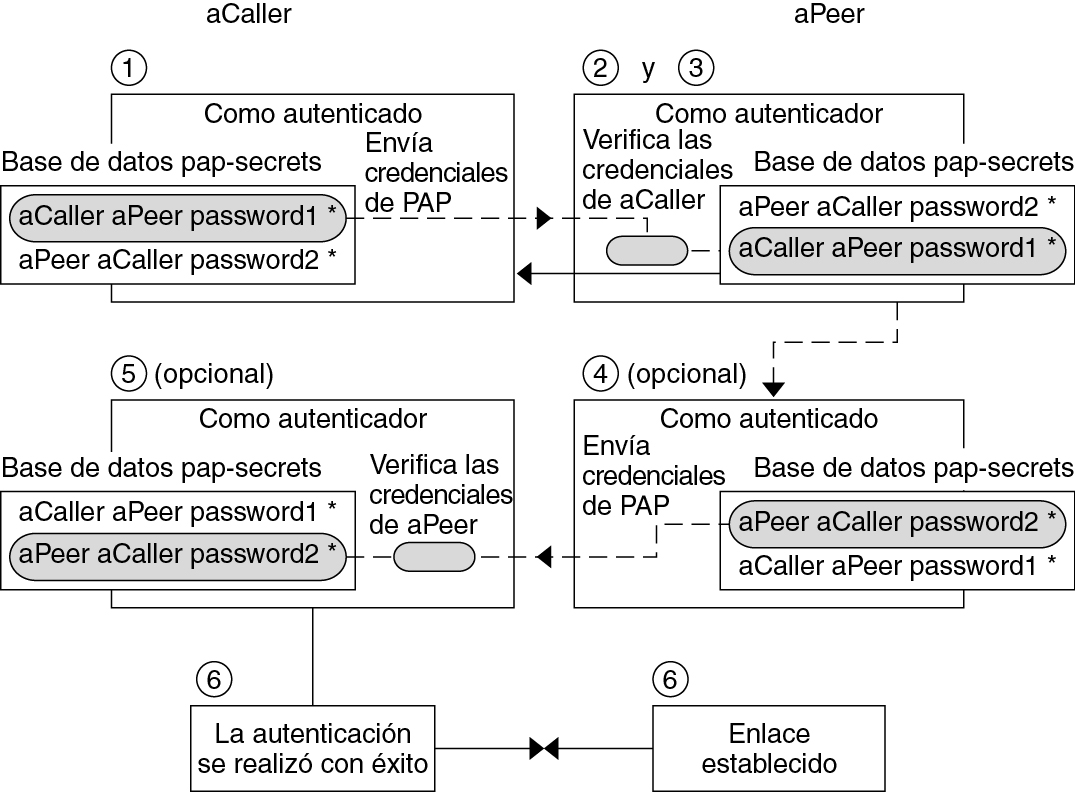

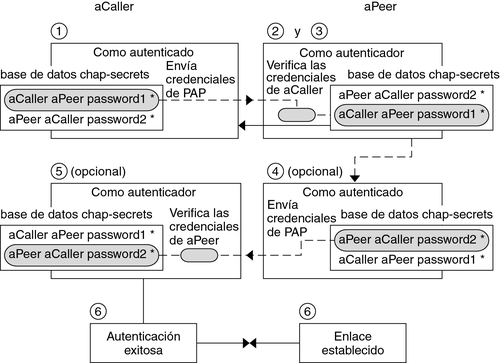

Autenticación de emisores de llamadas en un enlace - Oracle Administración Solaris: Servicios de red

ESET recomienda el uso del doble factor de autenticación para reforzar la ciberseguridad de los datos corporativos de las empresas

Por qué aplicar el doble factor de autenticación para proteger los datos empresariales? | Endpoint | IT Digital Security

Inicio de sesión seguro de usuario, protegido con contraseña, Protección de datos personales, icono de autenticación, icono de Protección de privacidad de Internet. Ilustración de Arte vectorial Imagen Vector de stock -

Concepto De Protección De Datos E Información Privada. Iniciar Sesión En La Página De Autenticación De Inicio De Sesión De Autoriz Ilustración del Vector - Ilustración de perfil, hacker: 195188387

Inicio de sesión seguro de usuario, protegido con contraseña, Protección de datos personales, icono de autenticación, icono de Protección de privacidad de Internet. Ilustración de Arte vectorial Imagen Vector de stock -

Estilo De Esquema Del Icono De Autenticación De Portátil De Datos Bloqueados Ilustración del Vector - Ilustración de website, cifrado: 192246565

IBM facilita la autenticación en 'apps' sin tener que ceder datos personales | TECNOLOGÍA | ComputerWorld

Autenticación en dos pasos: qué es y por qué es clave para evitar el robo de cuentas | WeLiveSecurity